Secure Enclave

Secure Enclave, en son iPhone, iPad, Mac, Apple TV, Apple Watch ve HomePod sürümlerinin ayrılmış bir güvenli alt sistemidir.

Genel Bakış

Secure Enclave, Apple yongadaki sisteminde (SoC) tümleşik olan ayrılmış bir güvenli alt sistemdir. Secure Enclave, ek bir güvenlik katmanı sunmak amacıyla ana işlemciden ayrılmıştır ve uygulama işlemcisi çekirdeği saldırıya uğrasa bile hassas kullanıcı verilerinin güvende olmasını sağlayacak şekilde tasarlanmıştır. SoC ile aynı tasarım ilkesine uyar: donanım güven kökü oluşturmak için bir Boot ROM, verimli ve güvenli şifreleme işlemleri için bir AES motoru ve korumalı bellek. Secure Enclave depolama alanı içermemesine rağmen bilgileri, bağlı depolama aygıtında uygulama işlemcisi ve işletim sistemi tarafından kullanılan NAND flaş depolamadan ayrı olarak güvenli bir şekilde depolama mekanizmasına sahiptir.

Secure Enclave, aşağıda listelenen çoğu iPhone, iPad, Mac, Apple TV, Apple Watch ve HomePod sürümünün bir donanım özelliğidir:

iPhone 5s veya daha yenisi

iPad Air veya daha yenisi

Apple Silicon yongalı Mac bilgisayarları

Apple T1 yongasına sahip Touch Bar özellikli MacBook Pro bilgisayarları (2016 ve 2017)

Apple T2 güvenlik yongasına sahip Intel tabanlı Mac bilgisayarları

Apple TV HD veya daha yenisi

Apple Watch Series 1 veya daha yenisi

HomePod ve HomePod mini

Secure Enclave İşlemcisi

Secure Enclave işlemcisi, Secure Enclave’in ana işlem gücünü sağlar. En güçlü yalıtımı sunmak amacıyla Secure Enclave işlemcisi sadece Secure Enclave kullanımına ayrılmıştır. Bu, saldırı altındaki hedef yazılımla aynı çalıştırma çekirdeğini paylaşan kötü amaçlı yazılımlara bağlı yan kanal saldırılarını engeller.

Secure Enclave işlemcisi, L4 mikro çekirdeğinin Apple tarafından özelleştirilmiş bir sürümünü çalıştırır. Düşük saat hızlarında verimli çalışacak bir şekilde tasarlanmıştır. Bu da onun saat ve güç saldırılarına karşı korunmasına yardımcı olur. A11 ve S4 ile başlayarak Secure Enclave işlemcisi, bir bellek koruma motoru ve yeniden göndermeyi önleme yetenekleri, güvenli başlatma, özel bir rasgele sayı oluşturucu ve kendine ait bir AES motoru ile şifreli bellek içerir.

Bellek Koruma Motoru

Secure Enclave, aygıtın DRAM belleğinde ayrılmış bir bölgeden çalışır. Birden fazla koruma katmanı, Secure Enclave korumalı belleği uygulama işlemcisinden ayırır.

Aygıt başlatıldığında, Secure Enclave Boot ROM, Bellek Koruma Motoru için kısa ömürlü rasgele bir bellek koruma anahtarı oluşturur. Secure Enclave kendine ayrılmış bellek bölgesine her yazdığında, Bellek Koruma Motoru bellek öbeğini Mac XEX (xor-encrypt-xor) modunda AES kullanarak şifreler ve bellek için bir şifre tabanlı mesaj kimlik doğrulama kodu (CMAC) kimlik doğrulama etiketi hesaplar. Bellek Koruma Motoru, bu kimlik doğrulama etiketini şifrelenen bellekle birlikte saklar. Secure Enclave bu belleği okuduğunda, Bellek Koruma Motoru kimlik doğrulama etiketini doğrular. Kimlik doğrulama etiketi eşleşirse Bellek Koruma Motoru bellek öbeğinin şifresini çözer. Etiket eşleşmezse Bellek Koruma Motoru, Secure Enclave’e bir hata bildirir. Secure Enclave, bir bellek kimlik doğrulama hatasından sonra sistem yeniden başlatılana dek istekleri kabul etmeyi durdurur.

Bellek Koruma Motoru, Apple A11 ve S4 SoC’ler ile başlayarak Secure Enclave belleği için yeniden gönderme koruması sunar. Bellek Koruma Motoru, güvenlik açısından önemli verilerin yeniden gönderilmesini önlemeye yardımcı olmak için kimlik doğrulama etiketiyle birlikte bellek öbeği için yeniden göndermeyi önleme değeri adı verilen benzersiz tek seferlik bir sayı saklar. Bu yeniden göndermeyi önleme değeri, CMAC kimlik doğrulama etiketi için ek bir ayar olarak kullanılır. Tüm bellek öbekleri için olan yeniden göndermeyi önleme değerleri, kökü Secure Enclave içindeki ayrılmış SRAM’de olan bir bütünlük ağacı kullanılarak korunur. Yazma işlemleri için Bellek Koruma Motoru, yeniden göndermeyi önleme değerini ve SRAM’e kadar tüm bütünlük ağacı düzeylerini günceller. Okuma işlemleri için Bellek Koruma Motoru, yeniden göndermeyi önleme değerini ve SRAM’e kadar tüm bütünlük ağacı düzeylerini doğrular. Yeniden göndermeyi önleme değeri uyuşmazlıkları, kimlik doğrulama etiketi uyuşmazlıklarına benzer şekilde işlenir.

Apple A14, M1 veya daha yeni SoC’lerde Bellek Koruma Motoru, iki kısa ömürlü bellek koruma anahtarını destekler. İlki Secure Enclave’e özel veriler için kullanılır; ikincisi ise Güvenli Neural Engine ile paylaşılan veriler için kullanılır.

Bellek Koruma Motoru, Secure Enclave’e uygun ve şeffaf bir şekilde çalışır. Secure Enclave, belleği normal, şifreli olmayan DRAM’miş gibi okuyup yazar. Secure Enclave dışındaki bir gözlemci ise yalnızca belleğin şifreli ve kimlik doğrulanmış sürümünü görür. Sonuç, performanstan veya yazılım karmaşıklığından ödün vermeden güçlü bir bellek korumadır.

Secure Enclave Boot ROM

Secure Enclave, kendisine özel bir Secure Enclave Boot ROM içerir. Uygulama işlemcisi Boot ROM gibi Secure Enclave Boot ROM da Secure Enclave için donanım güven kökünü oluşturan değişmez bir koddur.

Sistem başlarken iBoot, Secure Enclave’e ayrılmış bir bellek bölgesi atar. Secure Enclave Boot ROM, belleği kullanmadan önce Secure Enclave’in korumalı belleğine şifreli koruma sunmak için Bellek Koruma Motoru’nu başlatır.

Sonra uygulama işlemci sepOS görüntüsünü Secure Enclave Boot ROM’a gönderir. Secure Enclave Boot ROM, sepOS görüntüsünü Secure Enclave’in korumalı belleğine kopyaladıktan sonra sepOS’in aygıtta çalışma yetkisi olduğunu doğrulamak üzere görüntünün şifreli özetini ve imzasını denetler. sepOS görüntüsü aygıtta çalışacak şekilde düzgün imzalanmışsa Secure Enclave Boot ROM, denetimi sepOS’e aktarır. İmza geçerli değilse Secure Enclave Boot ROM, bir sonraki yonga sıfırlama işlemine kadar Secure Enclave kullanımını engelleyecek şekilde tasarlanmıştır.

Apple A10 ve daha yeni SoC’lerde, Secure Enclave Boot ROM, sepOS özetini bu amaç için ayrılmış bir kayda kilitler. Açık Anahtar Hızlandırıcı, işletim sistemine bağlı (OS-bound) anahtarlar için bu özeti kullanır.

Secure Enclave Başlatma Monitörü

Apple A13 ve daha yeni SoC’lerde, Secure Enclave, başlatılan sepOS özetiyle daha güçlü bir bütünlük sağlamak için tasarlanmış bir başlatma monitörü içerir.

Sistem başlarken Secure Enclave işlemcisinin Sistem Yardımcı İşlemcisi Bütünlük Koruması (SCIP) konfigürasyonu, Secure Enclave işlemcisinin Secure Enclave Boot ROM dışında bir kod çalıştırmasını engellemeye yardımcı olur. Başlatma monitörü, Secure Enclave’in SCIP konfigürasyonunu doğrudan değiştirmesini engellemeye yardımcı olur. Secure Enclave Boot ROM, sepOS’i çalıştırılabilir yapmak için başlatma monitörüne yüklü sepOS’in adresini ve büyüklüğünü içeren bir istek gönderir. Başlatma monitörü, isteği aldıktan sonra Secure Enclave işlemcisini sıfırlar, yüklü sepOS’in özetini oluşturur, SCIP ayarlarını yüklü sepOS’i çalıştırmaya izin verecek şekilde günceller ve yeni yüklenen kodda çalıştırmayı başlatır. Sistem başlatma işlemine devam ederken yeni bir kodun her çalıştırılabilir yapılması gerektiğinde aynı süreç kullanılır. Başlatma monitörü her seferinde başlatma işleminin geçerli bir özetini günceller. Başlatma monitörü, geçerli özete önemli güvenlik parametrelerini de dahil eder.

Başlatma işlemi tamamlandıktan sonra başlatma monitörü geçerli özeti son hâline getirir ve işletim sistemine bağlı anahtarlarla kullanılmak üzere Açık Anahtar Hızlandırıcı’ya gönderir. Bu süreç, Secure Enclave Boot ROM’da bir açık olsa dahi işletim sistemi anahtar bağlama işlemi atlanamayacak şekilde tasarlanmıştır.

Gerçek Rasgele Sayı Üreteci

Gerçek Rasgele Sayı Üreteci (TRNG) güvenli rasgele veriler oluşturmak için kullanılır. Secure Enclave; her rasgele şifreleme anahtarı, rasgele anahtar çekirdeği veya başka bir entropi oluşturması gerektiğinde TRNG’yi kullanır. TRNG, son işlemesi CTR_DRBG (sayaç modunda blok şifrelemelerini taban alan bir algoritma) ile gerçekleştirilen birden fazla halka osilatörünü taban alır.

Kök Şifreleme Anahtarları

Secure Enclave, benzersiz kimlik (UID) kök şifreleme anahtarı içerir. UID, her bir aygıta özeldir ve aygıttaki başka bir tanıtıcıyla ilişkili değildir.

Rasgele oluşturulan bir UID, üretim sırasında SoC’ye eklenir. A9 SoC’leri ile başlayarak bu UID, üretim sırasında Secure Enclave TRNG tarafından oluşturulur ve tamamen Secure Enclave’de çalışan bir yazılım işlemi kullanılarak donanıma yazılır. Bu işlem, üretim sırasında UID’nin aygıt dışında görünür olmasını engeller ve böylece UID, Apple veya tedarikçileri tarafından erişim veya depolama için kullanılamaz.

sepOS, aygıta özel sırları korumak için UID’yi kullanır. UID, verilerin belirli bir aygıta şifreli olarak bağlanmasına olanak tanır. Örneğin dosya sistemini koruyan anahtar hiyerarşisi UID’yi içerir, böylece dahili SSD depolama fiziksel olarak bir aygıttan diğerine taşındığında dosyalara erişilemez. Diğer korumalı aygıta özel sırlar arasında Face ID veya Touch ID verileri sayılabilir. Bir Mac’te yalnızca AES motoruna bağlı tamamen dahili depolamada bu düzey bir şifreleme yapılır. Örneğin ne USB üzerinden bağlanan harici depolama aygıtları ne de 2019 Mac Pro’ya eklenen PCIe tabanlı depolama bu şekilde şifrelenir.

Secure Enclave’de belirli bir SoC’yi kullanan tüm aygıtlar için ortak olan bir aygıt grup kimliği de (GID) vardır (örneğin Apple A15 SoC’sini kullanan tüm aygıtlar aynı GID’yi paylaşır).

UID ve GID, Ortak Test İşlem Grubu (JTAG) veya diğer hata ayıklama arayüzleri üzerinden kullanılamaz.

Secure Enclave AES Motoru

Secure Enclave AES Motoru, AES şifrelemeyi baz alan simetrik şifrelemeler gerçekleştirmek için kullanılan bir donanım parçasıdır. AES Motoru, zamanlama ve Statik Güç Analizi (SPA) kullanarak veri sızıntısına karşı koyacak şekilde tasarlanmıştır. A9 SoC ile başlayarak AES Motoru, Dinamik Güç Analizi (DPA) önlemlerini de içerir.

AES Motoru, donanım ve yazılım anahtarlarını destekler. Donanım anahtarları, Secure Enclave UID’sinden veya GID’sinden türetilir. Bu anahtarlar, AES Motoru içinde kalır ve sepOS yazılımı tarafından dahi görülemez. Yazılımlar, donanım anahtarlarıyla şifreleme veya şifre çözme işlemleri isteyebilir ama anahtarları seçip çıkaramaz.

Apple A10 ve daha yeni SoC’lerde, AES Motoru, UID’den veya GID’den türetilen anahtarları çeşitlendiren kilitlenebilir çekirdek bitleri içerir. Bu, veri erişiminin aygıtın işlem moduna göre koşula bağlanmasına olanak tanır. Örneğin Aygıt Firmware Yükseltmesi (DFU) modunda başlatırken parolayla korunan verilere erişimi reddetmek için kilitlenebilir çekirdek bitleri kullanılır. Daha fazla bilgi için Parolalar konusuna bakın.

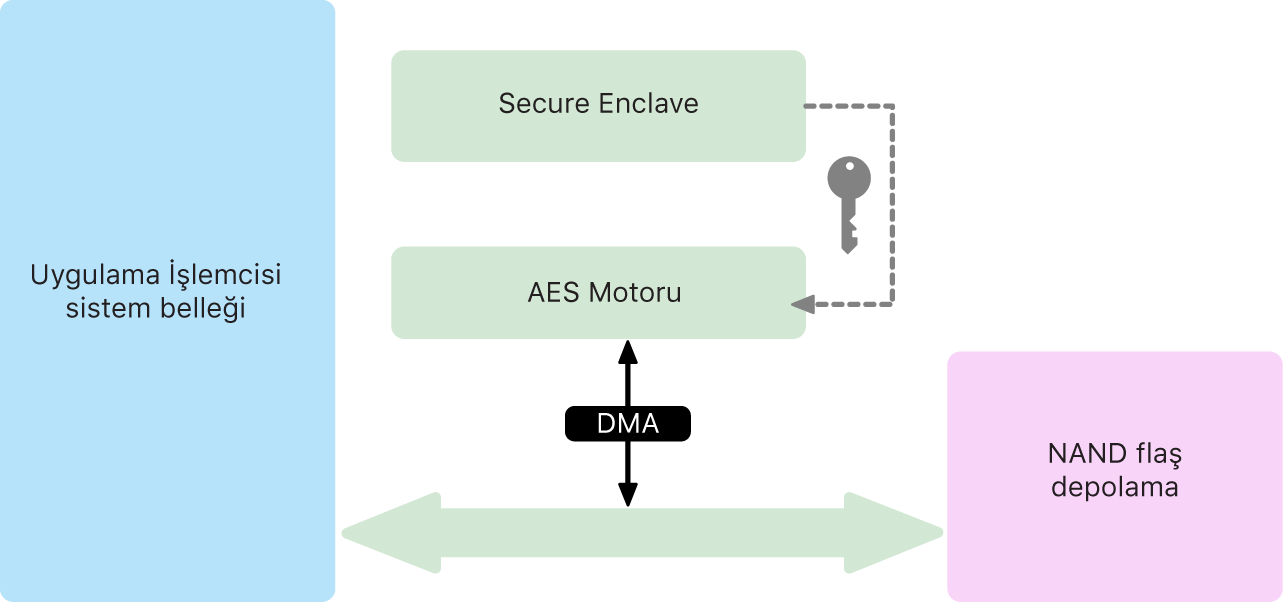

AES Motoru

Secure Enclave’e sahip her Apple aygıtında, NAND (kalıcı) flaş depolama ile ana sistem belleği arasındaki doğrudan bellek erişimi (DMA) yolunda yerleşik, özel bir AES256 şifreleme motoru da (“AES Motoru”) bulunur ve dosya şifrelemeyi son derece etkili hâle getirir. A9 veya daha yeni A serisi işlemcilerde flaş depolama alt sistemi, yalnızca kullanıcı verilerini içeren belleğe DMA şifreleme motoru yoluyla erişmesine izin verilen ayrılmış bir yol üzerindedir.

Başlatma zamanında sepOS, TRNG kullanarak kısa ömürlü bir paketleme anahtarı oluşturur. Secure Enclave, bu anahtarı ona Secure Enclave dışında herhangi bir yazılımın erişmesini engellemek için tasarlanmış ayrılmış kablolar kullanarak AES Motoru’na gönderir. sepOS de dosya anahtarlarının uygulama işlemcisi dosya sistemi sürücüsü tarafından kullanılmak üzere paketlenmeleri için bu kısa ömürlü paketleme anahtarını kullanabilir. Dosya sistemi sürücüsü dosyayı okuduğunda veya yazdığında, paketlenmiş anahtarı AES Motoru’na gönderir, o da anahtarın paketini açar. AES Motoru, paketi açılmış anahtarı asla yazılıma göstermez.

Not: AES Motoru, hem Secure Enclave’den hem de Secure Enclave AES Motoru’ndan ayrı bir bileşendir ama çalışması aşağıda gösterildiği gibi Secure Enclave ile yakından ilişkilidir.

Açık Anahtar Hızlandırıcı

Açık Anahtar Hızlandırıcı (PKA), asimetrik şifreleme işlemlerini gerçekleştirmek için kullanılan bir donanım parçasıdır. PKA, RSA ve ECC (Eliptik Eğri Şifreleme) imzalama ve şifreleme algoritmalarını destekler. PKA; zamanlama ve SPA ile DPA gibi yan kanal saldırılarını kullanan veri sızıntılarına karşı koyacak şekilde tasarlanmıştır.

PKA, yazılım ve donanım anahtarlarını destekler. Donanım anahtarları, Secure Enclave UID’sinden veya GID’sinden türetilir. Bu anahtarlar, PKA içinde kalır ve sepOS yazılımı tarafından dahi görülemez.

A13 SoC’ler ile başlayarak, PKA şifreleme uygulamalarının resmi doğrulama teknikleri kullanılarak matematiksel olarak doğru olduğu kanıtlanmıştır.

Apple A10 ve daha yeni SoC’lerde PKA, Mühürlü Anahtar Koruma (SKP) da denilen işletim sistemine bağlı anahtarları destekler. Bu anahtarlar, aygıtın UID’si ile aygıtta çalışan sepOS özetinin bir birleşimi kullanılarak oluşturulur. Bu özet, Secure Enclave Boot ROM veya Apple A13 ve daha yeni SoC’lerde Secure Enclave Başlatma Monitörü tarafından sağlanır. Bu anahtarlar, hem belirli Apple servislerini isterken sepOS sürümünü doğrulamak hem de kullanıcı yetkilendirmesi olmadan sistemde kritik değişiklikler yapılırsa anahtar oluşturma malzemesine erişimi engellemeye yardımcı olarak parolayla korunan verilerin güvenliğini artırmak için kullanılır.

Güvenli kalıcı depolama

Secure Enclave, ayrılmış bir güvenli kalıcı depolama aygıtıyla donatılmıştır. Güvenli kalıcı depolama, ayrılmış bir I2C yolu kullanılarak Secure Enclave’e bağlanır, böylece ona yalnızca Secure Enclave erişebilir. Tüm kullanıcı verisi şifreleme anahtarlarının kökleri, Secure Enclave’in kalıcı depolama alanında bulunan entropide saklanır.

A12, S4 ve daha yeni SoC’lere sahip aygıtlarda Secure Enclave, entropi depolama için güvenli saklama alanı bileşeni ile eşlenir. Güvenli saklama alanı bileşeninin kendisi; değişmez ROM kodu, donanım rasgele sayı oluşturucu, aygıta özel bir benzersiz şifreleme anahtarı, şifreleme motorları ve fiziksel bir değiştirme algılama özelliği ile tasarlanmıştır. Secure Enclave ve güvenli saklama alanı bileşeni, entropiye özel erişim sağlayan şifreli ve kimlik doğrulamalı bir protokol kullanarak iletişim kurar.

İlk kez 2020’nin sonbaharında veya daha sonrasında piyasaya sürülen aygıtlar, 2. nesil güvenli saklama alanı bileşeni ile donatılmıştır. 2. nesil güvenli saklama alanı bileşeni, sayaç kasaları desteği sunar. Her sayaç kasası; 128 bitlik bir salt, 128 bitlik bir parola doğrulayıcı, 8 bitlik bir sayaç ve 8 bitlik bir maksimum deneme değeri saklar. Sayaç kasalarına erişim, şifreli ve kimlik doğrulamalı bir protokol aracılığıyla olur.

Sayaç kasaları, parolayla korunan kullanıcı verilerinin kilidini açmak için gereken entropiyi tutar. Eşlenmiş Secure Enclave’in, kullanıcı verilerine erişmek için kullanıcı parolasından ve Secure Enclave’in UID’sinden doğru parola entropi değerini türetmesi gerekir. Kullanıcı parolası, eşlenmiş Secure Enclave dışında bir kaynaktan gönderilen kilit açma denemeleri kullanılarak öğrenilemez. Parola deneme sınırı (örneğin iPhone’da 10 deneme) aşılırsa parolayla korunan veriler güvenli saklama alanı bileşeni tarafından tamamen silinir.

Secure Enclave, bir sayaç kasası yaratmak için parola entropi değerini ve maksimum deneme değerini güvenli saklama alanı bileşenine gönderir. Güvenli saklama alanı bileşeni, rasgele sayı oluşturucuyu kullanarak salt değerini oluşturur. Daha sonra da sağlanan parola entropisinden, güvenli saklama alanı bileşeninin benzersiz şifreleme anahtarından ve salt değerinden bir parola doğrulayıcı değeri ve kasa entropi değeri türetir. Güvenli saklama alanı bileşeni; sayaç kasasını 0 sayısı, verilen maksimum deneme değeri, türetilen parola doğrulayıcı değeri ve salt değeriyle ilklendirir. Güvenli saklama alanı bileşeni daha sonra oluşturulan kasa entropi değerini Secure Enclave’e verir.

Secure Enclave, bir sayaç kasasındaki kasa entropi değerini daha sonra almak için parola entropisini güvenli saklama alanı bileşenine gönderir. Güvenli saklama alanı bileşeni önce kasa sayacını artırır. Artırılan sayaç değeri maksimum deneme değerini aşarsa güvenli saklama alanı bileşeni, sayaç kasasını tamamen siler. Maksimum deneme sayısına ulaşılmadıysa güvenli saklama alanı bileşeni, sayaç kasasını yaratmak için kullanılan algoritmanın aynısıyla parola doğrulayıcı değerini ve kasa entropi değerini türetmeyi dener. Türetilen parola doğrulayıcı değeri saklanan parola doğrulayıcı değeriyle eşleşirse güvenli saklama alanı bileşeni, kasa entropi değerini Secure Enclave’e verir ve sayacı sıfırlar.

Parolayla korunan verilere erişim için kullanılan anahtarların kökü sayaç kasalarında saklanan entropidedir. Daha fazla bilgi için Veri Koruma’ya genel bakış konusuna bakın.

Güvenli kalıcı depolama, Secure Enclave’deki tüm yeniden göndermeyi önleme servisleri için kullanılır. Secure Enclave’deki yeniden göndermeyi önleme servisleri, aşağıdakileri içerir ancak bunlarla da sınırlı kalmayıp yeniden göndermeyi önleme sınırlarını belirleyen etkinlik verilerini iptal etmek için kullanılır:

Parola değişikliği

Face ID’yi veya Touch ID’yi etkinleştirme ya da etkisizleştirme

Face ID yüzü veya Touch ID parmak izi ekleme ya da silme

Face ID’yi veya Touch ID’yi sıfırlama

Apple Pay kartı ekleme veya silme

Tüm içerikleri ve ayarları silme

Güvenli saklama alanı bileşenine sahip olmayan mimarilerde, Secure Enclave için güvenli depolama servisleri sunmak amacıyla EEPROM (elektriksel olarak silinip programlanabilir salt okunur bellek) kullanılır. Tıpkı güvenli saklama alanı bileşenleri gibi EEPROM da Secure Enclave’e bağlıdır ve ona yalnızca buradan erişilebilir ama ayrılmış bir donanım güvenliği özelliği içermez veya entropiye özel bir erişimi garantilemez (fiziksel bağlantı özelliklerinin haricinde) ya da sayaç kasası işlevselliği içermez.

Güvenli Neural Engine

Face ID’li aygıtlarda (Touch ID değil) Güvenli Neural Engine, 2B görüntüleri ve derinlik haritalarını kullanıcı yüzünün matematiksel imgesine dönüştürür.

A11 ile A13 arasındaki SoC’lerde Güvenli Neural Engine, Secure Enclave’e entegre edilmiştir. Güvenli Neural Engine, yüksek performans için doğrudan bellek erişimi (DMA) kullanır. sepOS çekirdeğinin denetimi altındaki giriş-çıkış bellek yönetim birimi (IOMMU), bu doğrudan erişimi yetkili olduğu bellek bölgeleriyle sınırlar.

A14, M1 veya daha yenisiyle başlayarak, Güvenli Neural Engine, uygulama işlemcisinin Neural Engine’inde güvenli bir mod olarak uygulanır. Ayrılmış bir donanım güvenliği denetleyicisi, uygulama işlemci ve Secure Enclave görevleri arasında geçiş yapar ve Face ID verilerini güvenli tutmak için her geçişte Neural Engine durumunu sıfırlar. Ayrılmış bir sistem; bellek şifrelemeyi, kimlik doğrulamayı ve erişim denetimini uygular. Aynı zamanda Güvenli Neural Engine’i yetkili bellek bölgeleriyle sınırlamak için ayrı bir şifreli anahtar ve bellek aralığı kullanır.

Güç ve saat monitörleri

Tüm elektronik bileşenler, sınırlı bir voltaj ve frekans zarfında çalışacak şekilde tasarlanmıştır. Elektronik bileşenler, bu zarfın dışında çalıştırıldıklarında hatalı çalışabilir ve güvenlik denetimleri de atlanabilir. Secure Enclave, voltajın ve frekansın güvenli bir aralıkta kalmasını sağlamaya yardımcı olmak için izleme devreleriyle tasarlanmıştır. Bu izleme devreleri, Secure Enclave’in geri kalanından daha geniş bir çalışma zarfına sahip olacak şekilde tasarlanmıştır. İzleme devreleri, kural dışı bir çalışma noktası algılarsa Secure Enclave’deki saatler otomatik olarak çalışmayı bırakır ve bir sonraki SoC sıfırlanmasına dek yeniden başlamaz.

Secure Enclave özellik özeti

Not: İlk kez 2020’nin sonbaharında piyasaya sürülen A12, A13, S4 ve S5 ürünleri 2. nesil güvenli saklama alanı bileşeni içerir. Bu SoC’leri baz alan daha eski ürünler ise 1. nesil güvenli saklama alanı bileşenine sahiptir.

SoC | Bellek Koruma Motoru | Güvenli Depolama | AES Motoru | PKA |

|---|---|---|---|---|

A8 | Şifreleme ve kimlik doğrulama | EEPROM | Evet | Hayır |

A9 | Şifreleme ve kimlik doğrulama | EEPROM | DPA koruması | Evet |

A10 | Şifreleme ve kimlik doğrulama | EEPROM | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar |

A11 | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | EEPROM | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar |

A12 (2020’nin sonbaharından önce piyasaya sürülen Apple aygıtları) | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 1. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar |

A12 (2020’nin sonbaharından sonra piyasaya sürülen Apple aygıtları) | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 2. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar |

A13 (2020’nin sonbaharından önce piyasaya sürülen Apple aygıtları) | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 1. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar ve başlatma monitörü |

A13 (2020’nin sonbaharından sonra piyasaya sürülen Apple aygıtları) | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 2. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar ve başlatma monitörü |

A14–A17 | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 2. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar ve başlatma monitörü |

S3 | Şifreleme ve kimlik doğrulama | EEPROM | DPA koruması ve kilitlenebilir çekirdek bitleri | Evet |

S4 | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 1. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar |

S5 (2020’nin sonbaharından önce piyasaya sürülen Apple aygıtları) | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 1. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar |

S5 (2020’nin sonbaharından sonra piyasaya sürülen Apple aygıtları) | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 2. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar |

S6–S9 | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 2. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar |

T2 | Şifreleme ve kimlik doğrulama | EEPROM | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar |

M1, M2, M3 | Şifreleme, kimlik doğrulama ve yeniden göndermeyi önleme | Güvenli saklama alanı bileşeni 2. nesil | DPA koruması ve kilitlenebilir çekirdek bitleri | İşletim sistemine bağlı anahtarlar ve başlatma monitörü |