Användarregistrering och MDM

Användarregistrering är utformad med tanke på BYOD-driftsättningar (bring your own device) där det är användaren istället för organisationen som äger enheten. Den fungerar med en identitetsleverantör (IdP), Google Workspace eller Microsoft Entra ID och Apple School Manager eller Apple Business Manager och en MDM-lösning från tredje part. Den fungerar också med enhetshantering i Apple Business Essentials.

Här är de fyra stegen för användarregistrering i MDM:

Upptäckt av tjänst: Enheten identifierar sig själv mot MDM-lösningen.

Användarregistrering: Användaren ger inloggningsuppgifter till en identitetsleverantör (IdP) för auktorisering att registrera sig i MDM-lösningen.

Sessionstoken: En sessionstoken utfärdas till enheten så att fortlöpande autentisering tillåts.

MDM-registrering: Registreringsprofilen skickas till enheten med nyttolaster som konfigureras av MDM-administratören.

Användarregistrering och hanterade Apple‑konton

Användarregistrering kräver hanterade Apple-konton. De ägs och hanteras av en organisation och ger anställda tillgång till vissa Apple-tjänster. Utöver detta gäller att hanterade Apple-konton:

Skapas manuellt eller automatiskt via federerad autentisering

Är integrerade med ett SIS (Student Information System) eller överför .csv-filer (endast Apple School Manager)

Även kan användas för inloggning med en tilldelad roll i Apple School Manager, Apple Business Manager eller Apple Business Essentials

När en användare tar bort en registreringsprofil tas samtidigt även alla konfigurationsprofiler, deras inställningar och alla hanterade appar som är kopplade till den registreringsprofilen bort.

Användarregistrering är integrerat med hanterade Apple-konton för att skapa en användaridentitet på enheten. Användaren måste autentisera så att registreringen slutförs. Ett hanterat Apple-konto kan användas samtidigt som ett personligt Apple-konto som användaren redan har loggat in med, utan att de två identiteterna interagerar med varandra.

Användarregistrering och federerad autentisering

Trots att hanterade Apple-konton kan skapas manuellt kan organisationer dra nytta av synkronisering med en IdP, Google Workspace eller Microsoft Entra ID och användarregistrering. För att göra det måste din organisation först:

Hantera användares inloggningsuppgifter med en IdP, Google Workspace eller Microsoft Entra ID.

Om du har en intern version av Active Directory måste du konfigurera fler alternativ som förberedelse för federerad autentisering.

Registrera organisationen i Apple School Manager, Apple Business Manager eller Apple Business Essentials.

Ställa in federerad autentisering i Apple School Manager, Apple Business Manager eller Apple Business Essentials.

Konfigurera en MDM-lösning och länka den till Apple School Manager, Apple Business Manager eller Apple Business Essentials, eller använd enhetshanteringen som är inbyggd direkt i Apple Business Essentials.

(Frivilligt) Skapa hanterade Apple-konton.

Användarregistrering och hanterade appar (macOS)

Användarregistrering har en ny funktion för hanterade appar i macOS (funktionen fanns redan för enhetsregistrering och automatisk enhetsregistrering). Hanterade appar som använder CloudKit använder det hanterade Apple-konto som är kopplat till MDM-registreringen. MDM-administratörer måste lägga till nyckeln InstallAsManaged till kommandot InstallApplication. De här apparna kan i likhet med iOS- och iPadOS-appar tas bort automatiskt när en användare avregistrerar sig från MDM.

Användarregistrering och nätverk per app

Nätverk per app i iOS 16, iPadOS 16.1, visionOS 1.1 eller senare är tillgängligt för VPN (kallas VPN per app), DNS-proxyer och webbinnehållsfilter för enheter som är registrerade med användarregistrering. Det innebär att endast nätverkstrafik som inleds av hanterade appar överförs genom DNS-proxyn, webbinnehållsfiltret eller båda. En användares personliga trafik förblir separat och varken filtreras eller skickas genom en proxy av en organisation. Det sker genom att använda nya nyckelvärdepar (key-value pairs) för följande nyttolaster:

Så här registrerar användare sina personliga enheter

I iOS 15, iPadOS 15, macOS 14, visionOS 1.1 eller senare kan organisationer använda en smidig process för användarregistrering som är inbyggd direkt i appen Inställningar så att det blir enklare för användare att registrera sina personliga enheter.

Så här går det till:

På iPhone, iPad och Apple Vision Pro navigerar användaren till Inställningar > Allmänt > VPN och enhetshantering och trycker sedan på knappen Logga in med ditt arbets- eller skolkonto.

På en Mac navigerar användaren till Inställningar > Integritet och säkerhet > Profiler och klickar sedan på knappen Logga in med ditt arbets- eller skolkonto.

När användaren anger sitt hanterade Apple-konto identifierar tjänsteupptäckten MDM-lösningens registrerings-URL.

Användaren anger sedan sitt användarnamn och lösenord i organisationen. När organisationens autentisering är klar skickas registreringsprofilen till enheten. En sessionstoken utfärdas också till enheten så att fortlöpande autentisering tillåts. Enheten påbörjar sedan registreringsprocessen och uppmanar användaren att logga in med sitt hanterade Apple-konto. På iPhone, iPad och Apple Vision Pro kan autentiseringsprocessen strömlinjeformas genom att använda enkel registreringsinloggning som minskar upprepade uppmaningar om autentisering.

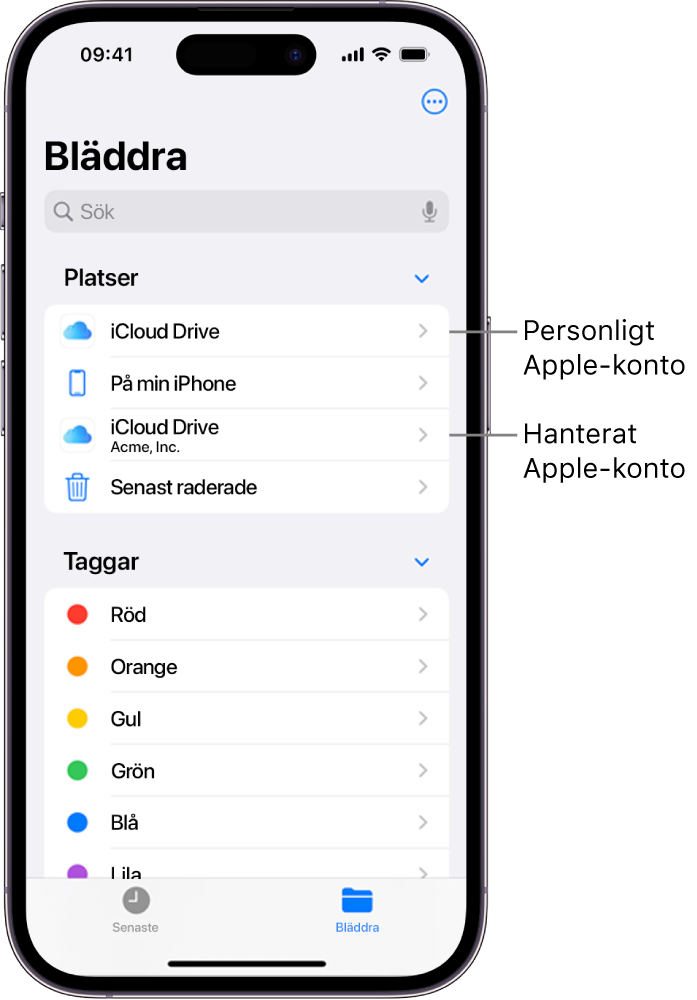

När registreringen är klar visas det nya hanterade kontot framträdande inuti appen Inställningar (iPhone, iPad och Apple Vision Pro) och Systeminställningar (Mac). Det innebär att användare fortfarande kan komma åt filer i sin iCloud Drive som har skapats med ett personligt Apple-konto. Den iCloud Drive som är avsedd för organisationen (associeras med användarens hanterade Apple-konto) visas separat i appen Filer.

På iPhone, iPad och Apple Vision Pro har hanterade appar och hanterade, webbaserade dokument åtkomst till organisationens iCloud Drive och MDM-administratören kan hålla specifika personliga dokument och organisationsdokument åtskilda genom att använda specifika begränsningar. Mer information finns i Begränsningar och funktioner för hanterade appar.

Användare kan se detaljer om vad som hanteras på deras personliga enheter och hur mycket iCloud-lagring som tillhandahålls av organisationen. Eftersom användaren äger enheten kan användarregistreringen endast använda en begränsad uppsättning nyttolaster och begränsningar på enheten. Mer information finns i MDM-information för användarregistrering.

Så här separerar Apple användardata från organisationsdata

När användarregistreringen är klar skapas separata krypteringsnycklar automatiskt på enheten. Om enheten avregistreras av användaren eller på distans via MDM förstörs de krypteringsnycklarna på ett säkert sätt. Nycklarna används till att kryptografiskt separera de hanterade data som listas nedan:

Appdatabehållare: iPhone, iPad, Mac och Apple Vision Pro

Kalender: iPhone, iPad, Mac och Apple Vision Pro

Enheter måste använda iOS 16, iPadOS 16.1, macOS 13, visionOS 1.1 eller senare.

Nyckelringsobjekt: iPhone, iPad, Mac och Apple Vision Pro

Obs! Mac-appen från tredje part måste använda nyckelrings-API:t för dataskydd. Mer information finns i Apple Developer-dokumentationen kSecUseDataProtectionKeychain.

Mejlbilagor och brödtext i mejl: iPhone, iPad, Mac och Apple Vision Pro

Anteckningar: iPhone, iPad, Mac och Apple Vision Pro

Påminnelser: iPhone, iPad, Mac och Apple Vision Pro

Enheter måste använda iOS 17, iPadOS 17, macOS 14, visionOS 1.1 eller senare.

Om en användare är inloggad med både ett personligt Apple-konto och ett hanterat Apple-konto använder Logga in med Apple automatiskt det hanterade Apple-kontot för hanterade appar och det personliga Apple-kontot för ohanterade appar. När ett inloggningsflöde används i Safari eller SafariWebView inuti en hanterad app kan användaren välja att ange sitt hanterade Apple-konto så att inloggningen associeras med arbetskontot.

Systemadministratörer kan endast hantera en organisations konton, inställningar och information som tillhandahålls via MDM. De kommer aldrig åt en användares privata konto. Faktum är att de funktioner som skyddar data i organisationsägda hanterade appar även ser till att en användares personliga innehåll inte kommer in i företagets dataström.

MDM kan | MDM kan inte |

|---|---|

Konfigurera konton | Se personlig information, användningsdata eller loggar |

Komma åt hanterade appar | Komma åt personliga appar |

Endast ta bort hanterade data | Ta bort personliga data |

Installera och ställa in appar | Ta över hanteringen av en personlig app |

Kräva en lösenkod | Kräva en komplex lösenkod eller lösenord |

Genomdriva vissa begränsningar | Komma åt enhetsplats |

Ställa in VPN per app | Komma åt unika enhetsidentifierare |

| Fjärradera hela enheten |

| Hantera aktiveringslåset |

| Komma åt roamingstatus |

| Slå på förlorat läge |

Obs! För iPhone och iPad kan administratörer kräva lösenkoder på minst sex tecken och förhindra att användare använder enkla lösenkoder (exempelvis ”123456” eller ”abcdef”) men kan inte kräva komplexa tecken eller lösenord.