Secure Enclave

O Secure Enclave é um subsistema seguro dedicado nas versões mais recentes do iPhone, iPad, Mac, Apple TV, Apple Watch e HomePod.

Visão geral

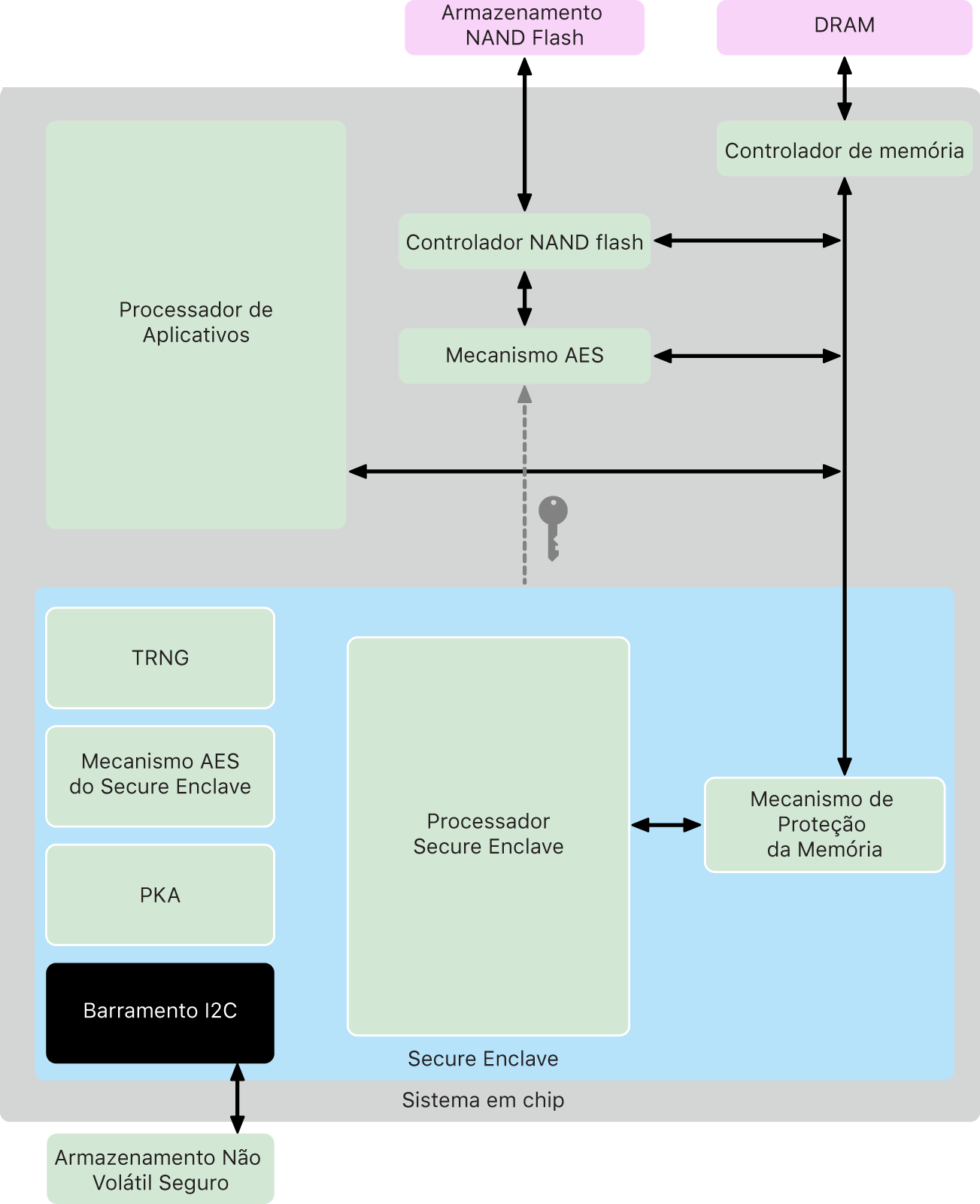

O Secure Enclave é um subsistema seguro dedicado, integrado aos sistemas no chip (SoCs) da Apple. O Secure Enclave é isolado do processador principal para fornecer uma camada de segurança extra e projetado para manter dados sensíveis do usuário em segurança mesmo quando o kernel do Processador de Aplicativos é comprometido. Ele segue os mesmos princípios de design do SoC: uma ROM de inicialização para estabelecer uma raiz de confiança de hardware, um mecanismo AES para operações criptográficas eficientes e seguras, e memória protegida. Embora o Secure Enclave não inclua armazenamento, ele possui um mecanismo para armazenar informações com segurança em um armazenamento anexo, separado do armazenamento flash NAND usado pelo Processador de Aplicativos e o sistema operacional.

O Secure Enclave é um recurso de hardware presenta na maioria das versões de iPhone, iPad, Mac, Apple TV, Apple Watch e HomePod, especificamente:

iPhone 5s ou posterior

iPad Air ou posterior

Computadores Mac com Apple Silicon

Computadores MacBook Pro com Touch Bar (2016 e 2017) que contêm o chip Apple T1

Computadores Mac baseados em Intel que contêm o chip Apple T2 Security

Apple TV HD ou posterior

Apple Watch Series 1 ou posterior

HomePod e HomePod mini

Processador do Secure Enclave

O Processador do Secure Enclave fornece a energia computacional principal para o Secure Enclave. Para proporcionar o isolamento mais forte, o Processador do Secure Enclave é dedicado exclusivamente ao uso do Secure Enclave. Isso ajuda a impedir ataques de canal lateral que dependem de um software malicioso que compartilha o mesmo núcleo de execução de um software alvo sendo atacado.

O Processador do Secure Enclave executa uma versão do microkernel L4 personalizado pela Apple. Ele é projetado para operar eficientemente em uma velocidade de relógio menor, o que ajuda a protegê-lo contra ataques de relógio e energia. O Processador do Secure Enclave, a partir do A11 e S4, inclui um mecanismo de memória protegida e memória criptografada com capacidades antirreprodução, inicialização segura, um gerador de números aleatórios dedicado e seu próprio mecanismo AES.

Mecanismo de Proteção de Memória

O Secure Enclave opera a partir de uma região dedicada da memória DRAM do dispositivo. Diversas camadas de proteção isolam a memória protegida do Secure Enclave do Processador de Aplicativos.

Quando o dispositivo é inicializado, a ROM de Inicialização do Secure Enclave gera uma chave de proteção de memória efêmera aleatória para o Mecanismo de Proteção de Memória. Sempre que o Secure Enclave grava em sua região de memória dedicada, o Mecanismo de Proteção de Memória criptografa o bloco da memória com AES no modo XEX (xor-encrypt-xor) do Mac e calcula uma etiqueta de autenticação de Código de Autenticação de Mensagem baseado em Cifra (CMAC) para a memória. O Mecanismo de Proteção de Memória armazena a etiqueta de autenticação junto com a memória criptografada. Quando o Secure Enclave lê a memória, o Mecanismo de Proteção de Memória verifica a etiqueta de autenticação. Se a etiqueta de autenticação for idêntica, o Mecanismo de Proteção de Memória descriptografa o bloco da memória. Se a etiqueta não for idêntica, o Mecanismo de Proteção de Memória indica um erro ao Secure Enclave. Depois de um erro de autenticação de memória, o Secure Enclave para de aceitar pedidos até que o sistema seja reinicializado.

A partir dos SoCs A11 e S4 da Apple, o Mecanismo de Proteção de Memória adiciona proteção contra reprodução à memória do Secure Enclave. Para ajudar a impedir a reprodução de dados de segurança críticos, o Mecanismo de Proteção de Memória armazena um número de utilização única, chamado de valor antirreprodução, para o bloco da memória, além de uma etiqueta de autenticação. O valor antirreprodução é usado como um ajuste adicional para a etiqueta de autenticação CMAC. Os valores antirreprodução de todos os blocos de memória são protegidos por uma árvore de integridade cuja raiz se encontra em uma SRAM dedicada dentro do Secure Enclave. Em gravações, o Mecanismo de Proteção de Memória atualiza o valor antirreprodução e cada nível da árvore de integridade até a SRAM. Em leituras, o Mecanismo de Proteção de Memória verifica o valor antirreprodução e cada nível da árvore de integridade até a SRAM. Incongruências de valores antirreprodução são gerenciadas de maneira similar às incongruências em etiquetas de autenticação.

Nos SoCs A14, M1 ou posteriores da Apple, o Mecanismo de Proteção de Memória oferece suporte a duas chaves de proteção de memória efêmera. A primeira é usada para dados privados do Secure Enclave e a segunda é usada para os dados compartilhados com o Mecanismo Neural Seguro.

O Mecanismo de Proteção de Memória opera em linha e de forma transparente para o Secure Enclave. O Secure Enclave lê e grava memória como se ela fosse uma DRAM normal não criptografada, enquanto um observador fora do Secure Enclave vê apenas a versão criptografada e autenticada da memória. O resultado é uma forte proteção da memória sem concessões de desempenho ou complexidade de software.

ROM de Inicialização do Secure Enclave

O Secure Enclave inclui uma ROM de Inicialização do Secure Enclave dedicada. Como a ROM de Inicialização do Processador de Aplicativos, a ROM de Inicialização do Secure Enclave é um código imutável que estabelece a raiz de confiança do hardware para o Secure Enclave.

Ao inicializar o sistema, o iBoot atribui uma região da memória dedicada ao Secure Enclave. Antes de usar a memória, a ROM de Inicialização do Secure Enclave inicializa o Mecanismo de Proteção de Memória para fornecer a proteção criptográfica da memória protegida do Secure Enclave.

O Processador de Aplicativos envia então a imagem sepOS à ROM de Inicialização do Secure Enclave. Depois de copiar a imagem sepOS na memória protegida do Secure Enclave, a ROM de Inicialização do Secure Enclave confere o hash criptográfico e a assinatura da imagem para verificar se o sepOS está autorizado a ser executado no dispositivo. Se a imagem sepOS estiver devidamente assinada para ser executada no dispositivo, a ROM de Inicialização do Secure Enclave transfere o controle ao sepOS. Se a assinatura não for válida, a ROM de Inicialização do Secure Enclave é projetada para impedir qualquer uso adicional do Secure Enclave até a próxima redefinição do chip.

Nos SoCs A10 e posteriores da Apple, a ROM de Inicialização do Secure Enclave bloqueia um hash do sepOS em um registro dedicado a esse propósito. O Acelerador de Chave Pública usa esse hash para as chaves destinadas ao sistema operacional (destino-OS).

Monitor de Inicialização do Secure Enclave

Nos SoCs A13 e posteriores da Apple, o Secure Enclave inclui um Monitor de Inicialização projetado para garantir uma integridade mais forte ao hash do sepOS inicializado.

Ao inicializar o sistema, a configuração da Proteção da Integridade do Coprocessador do Sistema (SCIP) do Processador do Secure Enclave ajuda a impedir que o Processador do Secure Enclave execute qualquer outro código diferente da ROM de Inicialização do Secure Enclave. O Monitor de Inicialização ajuda a impedir que o Secure Enclave modifique a configuração da SCIP diretamente. Para fazer com que o sepOS carregado seja executável, a ROM de Inicialização do Secure Enclave envia ao Monitor de Inicialização um pedido com o endereço e o tamanho do sepOS carregado. Ao receber o pedido, o Monitor de Inicialização redefine o Processador do Secure Enclave, cria um hash do sepOS carregado, atualiza os ajustes da SCIP para permitir a execução do sepOS carregado e inicia a execução dentro do código recém-carregado. Conforme a inicialização do sistema continua, esse mesmo processo é usado sempre que um código novo se torna executável. A cada vez, o Monitor de Inicialização atualiza um hash em execução do processo de inicialização. O Monitor de Inicialização também inclui parâmetros críticos de segurança no hash em execução.

Quando a inicialização é concluída, o Monitor de Inicialização finaliza o hash em execução e o envia ao Acelerador de Chave Pública para o uso com chaves destinadas ao OS. Esse processo é projetado para que o vínculo de chaves do sistema operacional não possa ser contornado mesmo com uma vulnerabilidade na ROM de Inicialização do Secure Enclave.

Gerador de Números Aleatórios Verdadeiro

O Gerador de Números Aleatórios Verdadeiro (TRNG) é usado para gerar dados aleatórios seguros. O Secure Enclave usa o TRNG sempre que gera uma chave criptográfica aleatória, núcleo de chave aleatória ou outra entropia. O TRNG é baseado em diversos osciladores de anel pós-processados com CTR_DRBG (um algoritmo que se baseia em cifras de bloco no Modo de Contagem).

Chaves Criptográficas de Raiz

O Secure Enclave inclui uma chave criptográfica de raiz de ID exclusivo (UID). O UID é exclusivo a cada dispositivo e não está relacionado a nenhum outro identificador no dispositivo.

Um UID gerado aleatoriamente é fundido ao SoC durante a manufatura. Desde os SoCs A9, o UID é gerado pelo TRNG do Secure Enclave durante a manufatura e gravado nos fusíveis em um processo de software executado inteiramente no Secure Enclave. Esse processo protege a visualização do UID a partir de fora do dispositivo durante o processo de manufatura e, portanto, não está disponível para acesso ou armazenamento pela Apple nem nenhum de seus fornecedores.

O sepOS usa o UID para proteger segredos específicos do dispositivo. O UID permite que os dados sejam criptograficamente atrelados a um dispositivo específico. Por exemplo, a hierarquia de chaves que protege o sistema de arquivos inclui o UID; então, se o armazenamento SSD interno for movido fisicamente de um dispositivo para outro, os arquivos ficam inacessíveis. Entre outros segredos protegidos específicos do dispositivo estão os dados do Face ID ou Touch ID. Em um Mac, apenas o armazenamento totalmente interno vinculado ao mecanismo AES recebe esse nível de criptografia. Por exemplo, dispositivos de armazenamento externo conectados via USB ou armazenamentos baseados em PCIe adicionados ao Mac Pro de 2019 não são criptografados dessa forma.

O Secure Enclave também tem um ID de grupo (GID), comum a todos os dispositivos que usam um certo SoC (por exemplo, todos os dispositivos que usam o SoC A15 da Apple compartilham o mesmo GID).

O UID e GID não estão disponíveis através do Grupo de Ação de Teste Conjunto (JTAG) nem por outras interfaces de depuração.

Mecanismo AES do Secure Enclave

O Mecanismo AES do Secure Enclave é um bloco de hardware usado para realizar criptografia simétrica baseada na cifra AES. O Mecanismo AES é projetado para resistir ao vazamento de informações ao usar tempo e Análise de Energia Estática (SPA). A partir do SoC A9, o Mecanismo AES também inclui contramedidas de Análise de Energia Dinâmica (DPA).

O Mecanismo AES é compatível com chaves de hardware e software. As chaves de hardware são derivadas do UID ou GID do Secure Enclave. Essas chaves permanecem dentro do Mecanismo AES e não são expostas nem mesmo ao software do sepOS. Embora o software possa solicitar operações de criptografia e descriptografia com chaves de hardware, ele não pode extrair as chaves.

Nos SoCs A10 e mais recentes da Apple, o Mecanismo AES inclui bits de núcleo bloqueáveis que diversificam as chaves derivadas do UID ou GID. Isso permite o condicionamento do acesso aos dados no modo de operação do dispositivo. Por exemplo, bits de núcleo bloqueáveis são usados para negar o acesso a dados protegidos por senha ao inicializar a partir do modo de Atualização do Firmware do Dispositivo (DFU). Para obter mais informações, consulte Códigos e senhas.

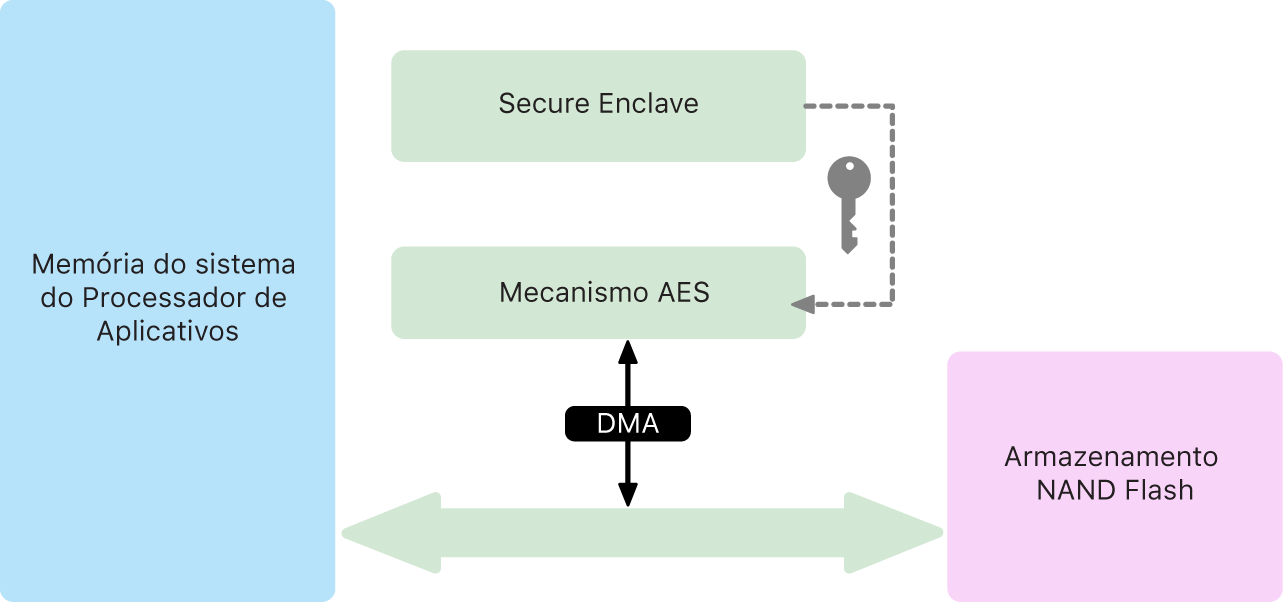

Mecanismo AES

Todos os dispositivos Apple com um Secure Enclave também possuem um mecanismo de criptografia AES256 dedicado (o “Mecanismo AES”) integrado ao caminho de acesso direto à memória (DMA), entre o armazenamento flash NAND (não volátil) e a memória principal do sistema, fazendo com que a criptografia de arquivos seja altamente eficiente. Em processadores A9 ou posteriores da série A, o subsistema de armazenamento flash encontra-se em um barramento isolado que recebe acesso apenas à memória que contém os dados do usuário pelo mecanismo de criptografia DMA.

No momento da inicialização, o sepOS usa o TRNG para gerar uma chave de embalamento efêmera. O Secure Enclave usa fios dedicados para transmitir essa chave ao Mecanismo AES, projetados para impedir que ela seja acessada por qualquer software fora do Secure Enclave. O sepOS pode então usar a chave de embalamento efêmera para embalar as chaves de arquivos para uso por parte do driver do sistema de arquivos do Processador de Aplicativos. Quando o driver do sistema de arquivos lê ou grava um arquivo, ele envia a chave embalada ao Mecanismo AES, o qual desembala a chave. O Mecanismo AES nunca expõe a chave desembalada ao software.

Nota: o Mecanismo AES é um componente separado tanto do Secure Enclave quanto do Mecanismo AES do Secure Enclave, mas sua operação está intimamente ligada ao Secure Enclave conforme mostrado abaixo.

Acelerador de Chave Pública

O Acelerador de Chave Pública (PKA) é um bloco de hardware usado para realizar operações de criptografia de curva elíptica. O PKA oferece suporte aos algoritmos de criptografia e assinatura RSA e ECC (Criptografia de Curva Elíptica). O PKA é projetado para resistir ao vazamento de informações de ataques que usam canal lateral e tempo, como SPA e DPA.

O PKA é compatível com chaves de software e hardware. As chaves de hardware são derivadas do UID ou GID do Secure Enclave. Essas chaves permanecem dentro do PKA e não são expostas nem mesmo ao software do sepOS.

A partir dos SoCs A13, as implementações de criptografia do PKA foram matematicamente comprovadas através do uso de técnicas de verificação formais.

Nos SoCs A10 ou posteriores da Apple, o PKA é compatível com chaves destinadas ao OS, algo também chamado de Proteção de Chave Selada (SKP). Essas chaves são geradas por uma combinação do UID do dispositivo e o hash do sepOS em execução no dispositivo. O hash é fornecido pela ROM de Inicialização do Secure Enclave ou pelo Monitor de Inicialização do Secure Enclave em SoCs A13 e posteriores da Apple. Essas chaves também são usadas para verificar a versão do sepOS ao fazer pedidos a certos serviços da Apple, assim como para aumentar a segurança de dados protegidos por código ao ajudar a impedir o acesso a materiais de criação de chaves caso mudanças críticas sejam feitas ao sistema sem a autorização do usuário.

Armazenamento não volátil seguro

O Secure Enclave é equipado com um dispositivo de armazenamento não volátil seguro. O armazenamento não volátil seguro usa um barramento I2C dedicado para se conectar ao Secure Enclave para que ele possa ser acessado apenas pelo Secure Enclave. Todas as chaves de criptografia de dados do usuário têm como raiz a entropia armazenada no armazenamento não volátil seguro do Secure Enclave.

Em dispositivos com SoCs A12, S4 e posteriores, o Secure Enclave é emparelhado com um Componente de Armazenamento Seguro para armazenamento da entropia. O Componente de Armazenamento Seguro é projetado com um código de ROM imutável, um gerador de números aleatórios de hardware, uma chave criptográfica exclusiva por dispositivo, mecanismos de criptografia e detecção de adulteração física. Para se comunicar, o Secure Enclave e o Componente de Armazenamento Seguro usam um protocolo criptografado e autenticado que fornece acesso exclusivo à entropia.

Dispositivos lançados inicialmente no Outono de 2020 ou depois são equipados com um Componente de Armazenamento Seguro de 2ª geração. A 2ª geração do Componente de Armazenamento Seguro adiciona caixas-fortes de contagem. Cada caixa-forte de contagem armazena um sal de 128 bits, um verificador de código de 128 bits, um contador de 8 bits e um valor máximo de tentativa de 8 bits. O acesso às caixas-fortes de contagem dá-se através de um protocolo criptografado e autenticado.

As caixas-fortes de contagem contêm a entropia necessária para desbloquear os dados de usuário protegidos por código. Para acessar os dados de usuário, o Secure Enclave emparelhado deve derivar o valor de entropia de código certo do código do usuário e do UID do Secure Enclave. O código do usuário não pode ser descoberto por tentativas de desbloqueio enviadas de uma fonte diferente do Secure Enclave emparelhado. Se o limite de tentativas de código for excedido (10 tentativas no iPhone, por exemplo), os dados protegidos por código são completamente apagados pelo Componente de Armazenamento Seguro.

Para criar uma caixa-forte de contagem, o Secure Enclave envia o valor de entropia do código e o valor de contagem máximo ao Componente de Armazenamento Seguro. O Componente de Armazenamento Seguro usa seu gerador de números aleatórios para gerar o valor de sal. Depois, ele deriva um valor do verificador de código e um valor de entropia de caixa-forte a partir da entropia do código fornecido, da chave criptográfica exclusiva do Componente de Armazenamento Seguro e do valor de sal. O Componente de Armazenamento Seguro inicializa a caixa-forte de contagem com uma contagem de 0, o valor máximo de tentativa fornecido, o valor do verificador de código e o valor de sal. O Componente de Armazenamento Seguro retorna então o valor de entropia da caixa-forte gerado ao Secure Enclave.

Para obter o valor de entropia de caixa-forte de uma caixa-forte de contagem posteriormente, o Secure Enclave envia a entropia do código ao Componente de Armazenamento Seguro. Primeiro, o Componente de Armazenamento Seguro aumenta o contador da caixa-forte. Se o contador aumentado exceder o valor máximo de tentativa, o Componente de Armazenamento Seguro apaga completamente a caixa-forte de contagem. Se a contagem máxima de tentativas não tiver sido atingida, o Componente de Armazenamento Seguro tenta derivar o valor do verificador de código e o valor de entropia da caixa-forte com o mesmo algoritmo usado para criar a caixa-forte de contagem. Se o valor do verificador de código derivado coincidir com o valor do verificador de código armazenado, o Componente de Armazenamento Seguro retorna o valor de entropia da caixa-forte ao Secure Enclave e redefine o contador em 0.

As chaves usadas para acessar dados protegidos por senha têm suas raízes na entropia armazenada nas caixas-fortes de contagem. Para obter mais informações, consulte Visão geral da Proteção de Dados.

O armazenamento não volátil seguro é usado para todos os serviços antirreprodução no Secure Enclave. Os serviços antirreprodução no Secure Enclave são usados para a revogação de dados em eventos que marcam limites antirreprodução, incluindo, dentre outros, o seguinte:

Alteração do código

Ativação ou desativação do Face ID ou Touch ID

Adição ou remoção de um rosto do Face ID ou impressão do Touch ID

Redefinição do Face ID ou Touch ID

Adição ou remoção de um cartão do Apple Pay

Uso da opção “Apagar Conteúdo e Ajustes”

Em arquiteturas sem um Componente de Armazenamento Seguro, a EEPROM (memória somente leitura programável e eletricamente apagável) é usada para fornecer serviços de armazenamento seguro para o Secure Enclave. Da mesma maneira que os Componentes de Armazenamento Seguro, a EEPROM é conectada e acessível apenas a partir do Secure Enclave, embora ela não contenha recursos de segurança de hardware dedicados, não garanta acesso exclusivo à entropia (além de suas características físicas de conexão) nem ofereça funcionalidade de caixa-forte de contagem.

Mecanismo Neural Seguro

Em dispositivos com Face ID (e não Touch ID), o Mecanismo Neural Seguro converte imagens e mapas de profundidade 2D em uma representação matemática do rosto de um usuário.

Nos SoCs A11 ao A13, o Mecanismo Neural Seguro é integrado ao Secure Enclave. O Mecanismo Neural Seguro usa o acesso direto à memória (DMA) para alto desempenho. Uma unidade de gerenciamento de entrada e saída de memória (IOMMU) sob controle do kernel do sepOS limita esse acesso direto às regiões autorizadas da memória.

A partir do A14, M1 ou posterior, o Mecanismo Neural Seguro é implementado como um modo seguro no Mecanismo Neural do Processador de Aplicativos. Um controlador de segurança de hardware dedicado alterna entre tarefas do Processador de Aplicativos e Secure Enclave, redefinindo o estado do Mecanismo Neural a cada transição para manter os dados do Face ID seguros. Um mecanismo dedicado aplica criptografia na memória, autenticação e controle de acesso. Ao mesmo tempo, ele usa uma chave criptográfica separada e um intervalo de memória para limitar o Mecanismo Neural Seguro às regiões autorizadas da memória.

Monitores de energia e relógio

Todos os eletrônicos são projetados para operar dentro de um limite de voltagem e envelope de frequência. Quando operados fora desse envelope, os eletrônicos podem funcionar indevidamente e os controles de segurança podem ser contornados. Para ajudar a garantir que a voltagem e a frequência permaneçam em um intervalo seguro, o Secure Enclave é projetado com circuitos de monitoramento. Esses circuitos de monitoramento são projetados para ter um envelope de operação bem mais amplo do que o restante do Secure Enclave. Caso os monitores detectem um ponto de operação ilegal, os relógios no Secure Enclave param automaticamente e não reiniciam até a próxima redefinição do SoC.

Resumo de recursos do Secure Enclave

Nota: produtos A12, A13, S4 e S5 lançados inicialmente no Outono de 2020 têm um Componente de Armazenamento Seguro de 2ª geração, enquanto produtos anteriores baseados nesses SoCs têm um Componente de Armazenamento Seguro de 1ª geração.

SoC | Mecanismo de Proteção de Memória | Armazenamento Seguro | Mecanismo AES | PKA |

|---|---|---|---|---|

A8 | Criptografia e autenticação | EEPROM | Sim | Não |

A9 | Criptografia e autenticação | EEPROM | Proteção DPA | Sim |

A10 | Criptografia e autenticação | EEPROM | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS |

A11 | Criptografia, autenticação e prevenção de reprodução | EEPROM | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS |

A12 (dispositivos Apple lançados antes do Outono de 2020) | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 1ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS |

A12 (dispositivos Apple lançados depois do Outono de 2020) | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 2ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS |

A13 (dispositivos Apple lançados antes do Outono de 2020) | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 1ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS e Monitor de Inicialização |

A13 (dispositivos Apple lançados depois do Outono de 2020) | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 2ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS e Monitor de Inicialização |

A14–A17 | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 2ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS e Monitor de Inicialização |

S3 | Criptografia e autenticação | EEPROM | Proteção DPA e bits de núcleo bloqueáveis | Sim |

S4 | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 1ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS |

S5 (dispositivos Apple lançados antes do Outono de 2020) | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 1ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS |

S5 (dispositivos Apple lançados depois do Outono de 2020) | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 2ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS |

S6–S9 | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 2ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS |

T2 | Criptografia e autenticação | EEPROM | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS |

M1, M2, M3 | Criptografia, autenticação e prevenção de reprodução | Componente de Armazenamento Seguro 2ª ger. | Proteção DPA e bits de núcleo bloqueáveis | Chaves destinadas ao OS e Monitor de Inicialização |