Encriptación de volúmenes con FileVault en macOS

Los ordenadores Mac ofrecen FileVault, una función de encriptación integrada para proteger todos los datos en reposo. FileVault usa el algoritmo de encriptación de datos AES-XTS para proteger volúmenes completos en dispositivos de almacenamiento internos y extraíbles.

En un Mac con chip de Apple, FileVault se implanta con la clase C de Protección de datos con una clave de volumen. En un Mac con chip de Apple y en un Mac con el chip de seguridad T2 de Apple, los dispositivos de almacenamiento interno encriptados conectados directamente a Secure Enclave aprovechan las funciones de seguridad del hardware del chip y las del motor AES. Una vez que un usuario activa FileVault en un Mac, debe introducir sus credenciales durante el proceso de arranque.

Nota: En los ordenadores Mac (1) anteriores a aquellos con un chip T2, o (2) con almacenamiento interno que no se incluía originalmente con el Mac, o (3) con almacenamiento externo adjunto: Una vez activado FileVault, todos los archivos existentes y cualquier otro dato que se escriba quedarán encriptados. Los datos que se añadieron y luego se borraron antes de activar FileVault no están encriptados y pueden recuperarse con herramientas forenses de recuperación de datos.

Almacenamiento interno con FileVault activado

Sin unas credenciales de inicio de sesión válidas o una clave de recuperación criptográfica, los volúmenes APFS internos permanecen encriptados y están protegidos del acceso no autorizado, incluso si se retira el dispositivo de almacenamiento físico y se conecta a otro ordenador. En macOS 10.15, esto incluye tanto al volumen del sistema como al de datos. A partir de macOS 11, el volumen del sistema está protegido mediante la función de volumen del sistema firmado (SSV), pero el volumen de datos sigue protegido mediante encriptación. La encriptación del volumen interno en un Mac con chip de Apple y en aquellos con el chip T2 se implementa mediante la creación y gestión de una jerarquía de claves, y se basa en las tecnologías de encriptación de hardware integradas en el chip. Esta jerarquía de claves está diseñada para conseguir cuatro objetivos simultáneamente:

Requerir la contraseña del usuario para la desencriptación.

Proteger el sistema frente a un ataque de fuerza bruta llevado a cabo directamente sobre un soporte de almacenamiento extraído del Mac.

Proporcionar un método rápido y seguro para borrar contenido mediante la eliminación del material de encriptación necesario.

Permitir a los usuarios cambiar su contraseña (y, a su vez, las claves criptográficas utilizadas para proteger sus archivos) sin tener que volver a encriptar todo el volumen.

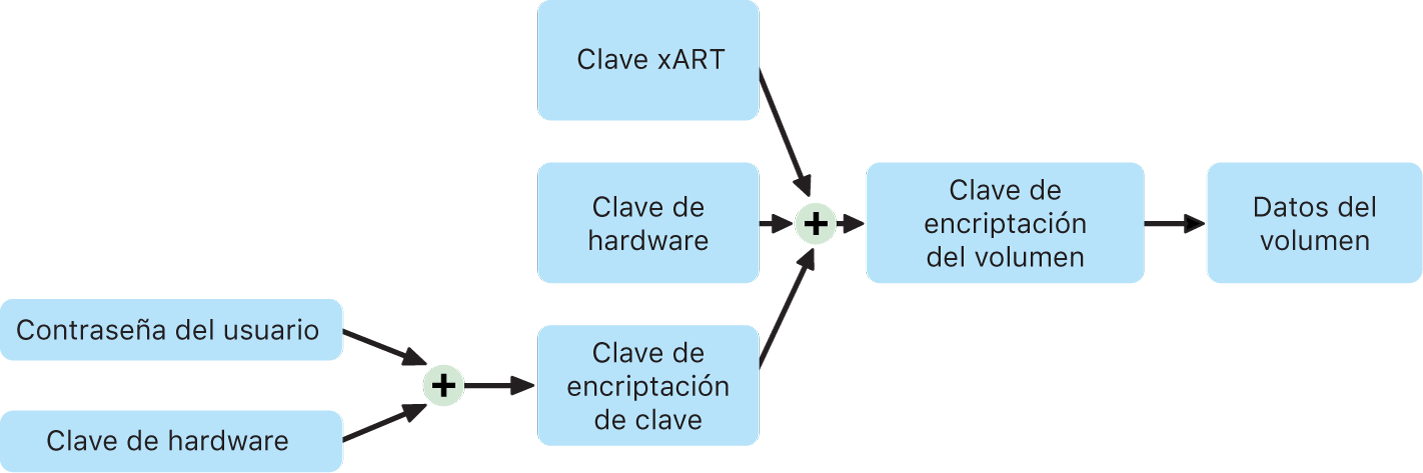

En un Mac con chip de Apple y en un Mac con el chip T2, toda la gestión de claves de FileVault se realiza en Secure Enclave; las claves de encriptación nunca se exponen directamente a la CPU de Intel. Por defecto, todos los volúmenes APFS se crean con una clave de encriptación de volumen. El contenido del volumen y los metadatos se encriptan con esta clave de encriptación de volumen, que está encapsulada con la clave de encriptación de claves (KEK). La KEK se protege con una combinación de la contraseña del usuario y el UID de hardware cuando FileVault está activado.

Almacenamiento interno con FileVault desactivado

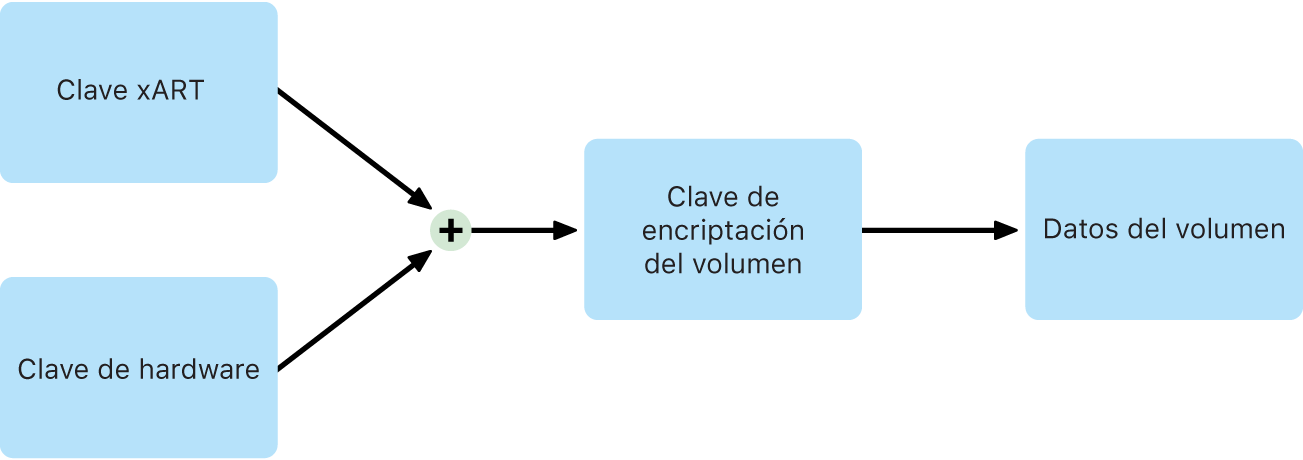

Si FileVault no está activado en un Mac con chip de Apple o en un Mac con el chip de seguridad T2 durante el proceso inicial del asistente de configuración, el volumen se seguirá encriptando, pero la clave de encriptación de volumen solo está protegida por el UID de hardware en Secure Enclave.

Si se activa FileVault posteriormente —un proceso inmediato, puesto que los datos ya se han encriptado— un mecanismo de antirreproducción ayuda a evitar que la clave antigua (basada únicamente en el UID de hardware) se utilice para desencriptar el volumen. A continuación, el volumen se protege con una combinación de la contraseña del usuario y el UID de hardware, como se ha descrito anteriormente.

Eliminar volúmenes FileVault

Al eliminar un volumen, Secure Enclave elimina su clave de encriptación de volumen de forma segura. Esto ayuda a evitar que en un futuro se pueda acceder con esta clave, incluso para Secure Enclave. Además, todas las claves de encriptación de volumen están encapsuladas con una clave de contenido. La clave de contenido no se ha diseñado para que los datos sean más confidenciales, sino para permitir que los datos se borren de forma rápida y segura porque, sin ella, la desencriptación es imposible.

En un Mac con chip de Apple y en un Mac con el chip T2, la clave de contenido se borrará mediante la tecnología compatible de Secure Enclave, como, por ejemplo, comandos de MDM remotos. Al borrar la clave de contenido de esta manera, se deja de poder acceder a los volúmenes encriptados.

Dispositivos de almacenamiento extraíbles

La encriptación de los dispositivos de almacenamiento extraíbles no utiliza las funciones de seguridad de Secure Enclave y su encriptación se realiza del mismo modo que en un Mac basado en Intel sin el chip T2.